| · | 11.03 | Oracle опубликовал бесплатную редакцию Solaris 11.4.90 CBE (3) |

|

Компания Oracle представила Solaris 11.4.90 CBE (Common Build Environment), вариант операционной системы Solaris 11.4, нацеленный на использование разработчиками открытого ПО и применение в персональных целях. CBE упрощает доступ к актуальным версиям программ и обновлениям для тех, кто желает использовать Solaris бесплатно. Это третий выпуск серии CBE - первый был опубликован в 2022 году. В отличие от основных сборок Solaris 11.4, лицензия на которые допускает бесплатное использование для тестирования, разработки и применения в персональных проектах, редакция CBE отличается задействованием непрерывной модели публикации новых версий и близка к редакции Solaris 11.4 SRU (Support Repository Update).

Сборка включает новые версии программ, расширенную функциональность и исправления ошибок, доступные на момент формирования выпуска. Для загрузки подготовлен отдельный iso-образ, а также предоставлена возможность перехода на использование CBE после установки обычных сборок Oracle Solaris 11.4. Для переключения на CBE достаточно подключить репозиторий pkg.oracle.com/solaris/release в пакетном менеджере IPS и выполнить команду "pkg update". Код открытых компонентов Solaris доступен в репозитории на GitHub, а отдельные пакеты можно загрузить с сайта pkg.oracle.com. Поддержка платформы Oracle Solaris будет осуществляться до 2037 года. Список изменений в Solaris 11.4.90 CBE можно посмотреть в обзорах выпусков Solaris 11.4 SRU84, SRU87 и SRU90.

| ||

|

Обсуждение (3) |

Тип: Программы |

| ||

| · | 11.03 | Компанию SUSE готовят к продаже (7) |

|

Издание Reuters получило сведения о подготовке корпорации EQT к продаже компании SUSE. На основании информации от источника, который не разглашается, шведская инвестиционная компания EQT наняла банк Arma Partners для обсуждения с группой инвесторов возможной продажи компании SUSE. Утверждается, что обсуждения находятся на ранней стадии и пока нет полной уверенности в том, что EQT осуществит сделку.

В настоящее время выручка SUSE составляет примерно 800 млн долларов в год при размере прибыли в $250 млн без учёта налогов и амортизации. Предполагаемый размер сделки оценивается от 4 до 6 миллиардов долларов. Несмотря на неопределённость инвестиций в IT-компании из-за опасения вытеснения существующих программных продуктов решениями на базе AI, покупка SUSE оценивается как привлекательная сделка из-за вероятного повышения спроса на ПО для поддержания инфраструктуры на фоне роста развёртываний компаниями AI‑приложений. Впервые компания SUSE была продана Novell в 2003 году за 210 млн долларов. В 2011 году компания Attachmate Group поглотила Novell за 2.2 млрд. долларов. В 2015 году активы SUSE перешли в руки компании Micro Focus вместе с покупкой холдинга Attachmate Group. В 2018 году шведская инвестиционная корпорация EQT, которая контролирует холдинговую компанию Marcel, выкупила у компании Micro Focus бизнес-подразделение SUSE за 2.5 миллиарда долларов и в 2019 году преобразовала SUSE независимую компанию, став её основным акционером. В 2021 году компания SUSE была выведена на Франкфуртскую фондовую биржу и её акции стали доступны всем желающим. В 2023 году компания EQT, являющаяся мажоритарным акционером SUSE, выкупила акции у других акционеров и преобразовала SUSE из публичной в частную компанию, не участвующую в торгах на фондовой бирже. На момент преобразования в 2023 году компания SUSE оценивалась в 2.96 миллиарда долларов.

| ||

|

Обсуждение (7) |

Тип: К сведению |

| ||

| · | 11.03 | Выпуск Firefox 148.0.2. Продление поддержки Firefox 115. Проверка Firefox AI-моделью Claude Opus (36 +5) |

|

Доступен корректирующий выпуск Firefox 148.0.2, в котором устранено 5 уязвимостей. 4 уязвимости вызваны проблемами при работе с памятью, такими как переполнения буферов и обращение к уже освобождённым областям памяти. Одно из переполнений буфера затрагивает код для воспроизведения звука и видео в версии для Android. Потенциально данные проблемы способны привести к выполнению кода злоумышленника при открытии специально оформленных страниц. Не связанная с памятью проблема присутствует в коде разбора CSS и позволяет обойти ограничения Same-origin.

Среди не связанных с безопасностью исправлений:

Несколько других событий, связанных с Firеfox:

| ||

|

Обсуждение (36 +5) |

Тип: Программы |

| ||

| · | 10.03 | Выпуск nginx 1.29.6 (16 +2) |

|

Опубликован выпуск основной ветки nginx 1.29.6, в которой продолжается развитие новых возможностей. В параллельно поддерживаемую стабильную ветку 1.28.x вносятся только изменения, связанные с устранением серьёзных ошибок и уязвимостей. В дальнейшем на базе основной ветки 1.29.x будет сформирована стабильная ветка 1.30. Код проекта написан на языке Си и распространяется под лицензией BSD.

В новом выпуске добавлена возможность привязки сеансов клиентов к одним и тем же серверам в группе. Доступно три метода: "cookie" - передача данных о выбранном сервере через указанную Cookie; "route" - проксируемый сервер назначает клиенту маршрут при получении первого запроса; "learn" - nginx анализирует ответы от upstream-сервера и запоминает начатые сервером сеансы. Для настройки привязки в блок "upstream" модуля "http" добавлена директива "sticky", а в директиву "server" добавлены параметры "route" и "drain".

# Через Cookie srv_id выставляется сервер "a" или "b".

upstream backend {

server backend1.example.com route=a;

server backend2.example.com route=b;

sticky cookie srv_id expires=1h domain=.example.com path=/;

}

# Маршрут берётся из Cookie "JSESSIONID" или если она не выставлена из параметра jsessionid в URI.

map $cookie_jsessionid $route_cookie {

~.+\.(?P

| ||

|

Обсуждение (16 +2) |

Тип: Программы |

| ||

| · | 10.03 | Уязвимости в проекте Pingora, позволяющие вклиниться в сторонние запросы (55 +11) |

|

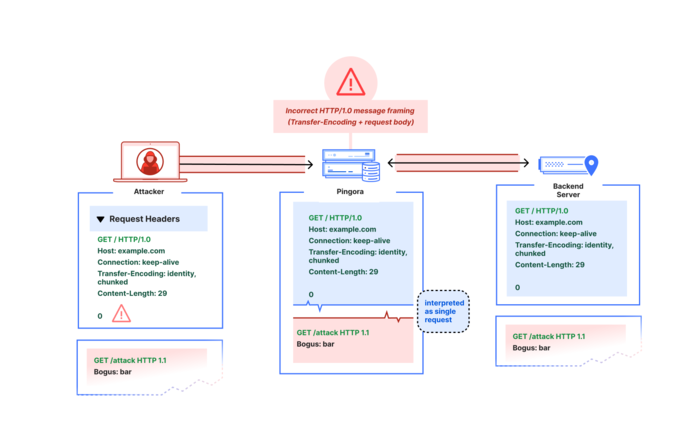

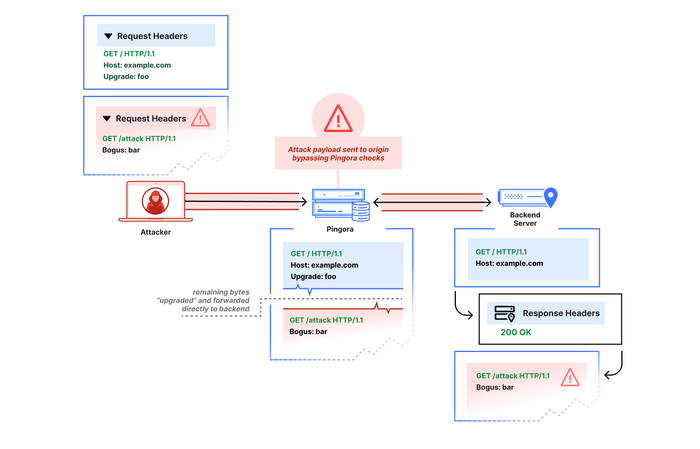

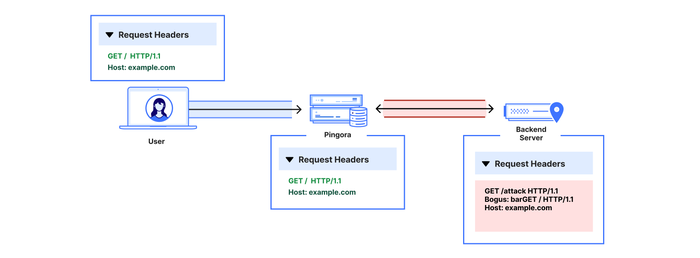

Компания Cloudflare объявила об устранении трёх уязвимостей во фреймворке Pingora, двум из которых присвоен критический уровень опасности (9.3 из 10). Фреймворк Pingora написан на языке Rust и предназначен для разработки защищённых высокопроизводительных сетевых сервисов. Построенный при помощи Pingora прокси используется в сети доставки контента Cloudflare и обрабатывает более 40 млн запросов в секунду. Уязвимости устранены в выпуске Pingora 0.8.0.

Две наиболее опасные уязвимости допускают проведение атак класса "HTTP Request Smuggling", позволяющих обходить системы ограничения доступа и вклиниваться в содержимое запросов других пользователей, обрабатываемых в том же потоке между фронтэндом и бэкендом (например, для подстановки вредоносного JavaScript-кода в сеанс другого пользователя с сайтом). Проблемы выявлены участником программы Bug Bounty, предусматривающей выплату вознаграждения за обнаружение уязвимостей. В схеме с обращением к бэкенду через обратный прокси запросы клиентов принимает дополнительный узел, который устанавливает длительно действующее TCP-соединение с бэкендом, осуществляющим непосредственную обработку запросов. Через данное общее соединение обычно передаются запросы разных пользователей, которые следуют по цепочке один за другим с разделением средствами протокола HTTP. Атаки класса HTTP Request Smuggling возникают из-за разной трактовки HTTP-заголовков и спецификаций протокола HTTP на фронтэндах и бэкендах, например, когда фронтэнд использует для определения размера запроса HTTP-заголовок "Content-Length", а бэкенд "Transfer-Encoding: chunked". Первая уязвимость CVE-2026-2835 присутствует в коде разбора запросов HTTP/1.0 и вызвана некорректной обработкой заголовка "Transfer-Encoding" с несколькими значениями, а также использованием закрытия соединения как признака конца тела запроса (close-delimited). Pingora проверял только вариант "Transfer-Encoding: chunked" и игнорировал данный заголовок, если в нём указывалось несколько значений. В этой ситуации Pingora не учитывал размер в заголовке "Content-Length", а считал телом запроса все данные, полученные до закрытия соединения. Через указание нескольких значений в заголовке "Transfer-Encoding" атакущий мог создать условия, при которых на бэкенд перенаправлялся запрос, фактический размер которого не соответствовал размеру chunked-цепочки, вычисленному на основе заголовка "Transfer-Encoding. Pingora перенаправлял все полученные данные как один запрос, а бэкенд, например, Node.js, вычислял запрос на основе "Transfer-Encoding: chunked" и оставшийся хвост обрабатывал как начало другого запроса. GET / HTTP/1.0 Host: example.com Connection: keep-alive Transfer-Encoding: identity, chunked Content-Length: 29 0 GET /admin HTTP/1.1 X:  Вторая уязвимость CVE-2026-2833 вызвана некорректной обработкой HTTP-заголовка "Upgrade" в запросах HTTP/1.1. При наличии в запросе заголовка "Upgrade" прокси сразу пробрасывал к бэкенду и остальные данные запроса, следующие за заголовком "Upgrade", не дожидаясь от бэкенда ответа с кодом 101 (Switching Protocols). Из-за этого синхронизация потока между прокси и бэкендом нарушалась и бэкенд воспринимал отправленные после заголовка "Upgrade" данные как отдельный запрос, и отправлял результат выполнения этого запроса в ответ на пришедший следом запрос другого пользователя. GET / HTTP/1.1 Host: example.com Upgrade: foo GET /admin HTTP/1.1 Host: example.com   Проблемы проявляются при использовании Pingora в форме обратного прокси (ingress proxy), транслирующего запросы пользователей к бэкендам с использованием протоколов HTTP/1.0 или HTTP/1.1. Применяемая в сети доставки контента Cloudflare конфигурация Pingora не позволяла эксплуатировать уязвимости, так как Pingora в CDN не используется в роли ingress-прокси, перенаправляет запросы только с использованием протокола HTTP/1.1, блокирует запросы с некорректными значениями Content-Length, перенаправляет только одно значение заголовка "Transfer-Encoding: chunked" и подставляет в запросы с заголовком "Upgrade:" дополнительный заголовок "Connection: close", не позволяющий передавать дополнительные запросы в том же соединении. Третья уязвимость CVE-2026-2836 (степень опасности 8.4 из 10) приводит к отравлению кэша (cache poisoning) из-за генерации ключа размещения данных в кэше (CacheKey) только на основе пути из URI, игнорируя содержимое заголовка "Host". Подобная недоработка приводит к формированию одинаковых ключей кэширования для одинаковых HTTP-путей к разным хостам. Уязвимость может использоваться для подмены содержимого кэша при использовании режима кэширования для нескольких хостов. В Pingora кэширование является экспериментальной функцией, не рекомендованной для рабочих внедрений.

| ||

|

Обсуждение (55 +11) |

Тип: Проблемы безопасности |

| ||

| · | 10.03 | Релиз FreeBSD 14.4 (146 +26) |

|

После девяти месяцев разработки сформирован релиз FreeBSD 14.4. Установочные образы подготовлены для архитектур amd64, i386, aarch64, armv7, powerpc, powerpc64 и riscv64. Дополнительно подготовлены сборки для систем виртуализации (QCOW2, VHD, VMDK, raw) и облачных окружений Amazon EC2, Google Compute Engine и Vagrant.

Следующее обновление FreeBSD 14.5 запланировано на сентябрь 2026 года. Поддержка нынешнего выпуска FreeBSD 14.4 будет осуществляться до 31 декабря 2026 года, а прошлого выпуска FreeBSD 14.3 - до 30 июня 2026 года. В целом ветка FreeBSD 14 будет сопровождаться до 30 ноября 2028 года, а ветка FreeBSD 13.x до 30 апреля 2026 года. Параллельно развивается ветка FreeBSD 15, следующий выпуск (15.1) в которой намечен на 2 июня 2026 года. Основные изменения во FreeBSD 14.4:

| ||

|

Обсуждение (146 +26) |

Тип: Программы |

| ||

| · | 09.03 | Проект Arduino представил одноплатный компьютер VENTUNO Q (71 +15) |

|

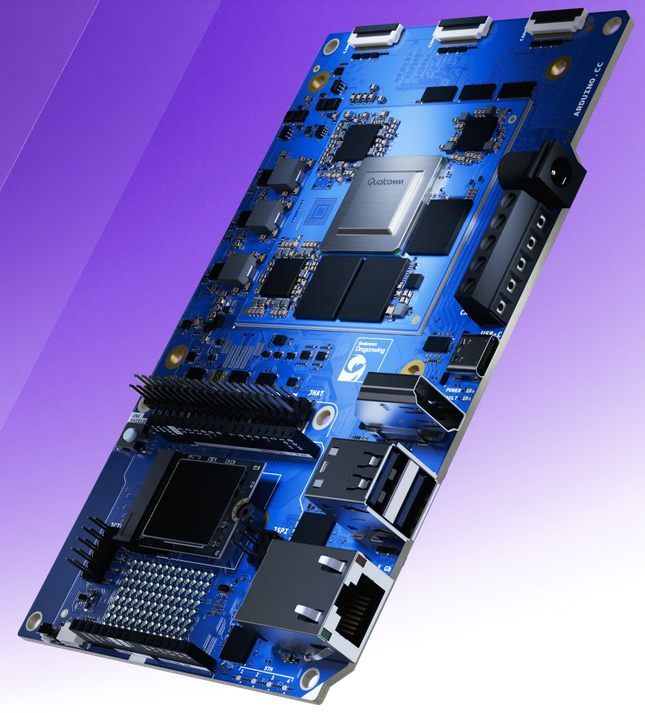

Проект Arduino, который в прошлом году поглотила компания Qualcomm, анонсировал одноплатный компьютер VENTUNO Q, совмещающий в одном устройстве микроконтроллер STM32H5F5 и микропроцессор Qualcomm Dragonwing IQ8 со встроенными GPU и AI-ускорителем. Основным назначением платы является создание автономных AI-устройств, способных решать задачи компьютерного зрения и обособленно выполнять модели машинного обучения.

В качестве примеров применения VENTUNO Q упоминается создание роботов, умных киосков, анализаторов потоков трафика, ассистентов для слежением за здоровьем, систем контроля за качеством на предприятиях. При подключении монитора, клавиатуры и мыши плату можно использовать в качестве рабочей станции разработчика, поддерживающей запуск Arduino App Lab. Устройство совместимо с платами расширения и дополнениями, уже выпускаемыми для плат Arduino UNO. Дата поступления в продажу и стоимость VENTUNO Q пока не объявлена. Микропроцессор Qualcomm Dragonwing IQ8 (IQ-8275) включает в себя 8-ядерный CPU Arm Cortex, GPU Arm Cortex A623 (877 MHz), процессор обработки изображений (ISP) Qualcomm Spectra 692 и AI-ускоритель (NPU) Hexagon Tensor AI с заявленной производительностью 40 триллионов операций в секунду. Система оснащена 16 ГБ ОЗУ и 64 ГБ eMMC-накопителем. Для расширения постоянной памяти доступен коннектор M.2 для накопителей NVME Gen.4. Заявлена поддержка запуска Ubuntu и Debian. Микроконтроллер STM32H5F5 включает в себя ядро Arm Cortex M33 250MHz, 4 МБ Flash и 1.5 МБ ОЗУ. Поддерживается запуск RTOS Zephyr, обеспечена полная совместимость с операционной системой ROS 2 (Robot Operating System 2) и инструментарием Arduino App Lab. Для подключения периферийных устройств, датчиков и шаговых двигателей предусмотрены интерфейсы GPIO, PWM и CAN-FD. Кроме того, плата оснащена Wi-Fi 6 2.4/5/6 GHz, Bluetooth 5.3, 2.5Gbit Ethernet (RJ45), HDMI для подключения монитора, MIPI DSI для подключения сенсорных экранов и интерактивных панелей, тремя коннекторами MIPI CSI для камер, USB-C с поддержкой подключения монитора и камеры, двумя USB 3.0 Type A, двумя USB 3.0, аудиовыходом. Размер 160 x 100 x 25.8 мм.  Подразумевается, что микропроцессор Qualcomm Dragonwing IQ8 используется для запуска управляющей операционной системы и выполнения AI-моделей, а микроконтроллер STM32H5F5 отвечает за управления двигателями и реагирования на информацию с датчиков в реальном времени. Для взаимодействия с микроконтроллером из Linux предоставляется готовая RPC-библиотека (Remote Procedure Call). Для NPU предлагаются готовые библиотеки для локального выполнения моделей машинного обучения, такие как Qwen для локальной обработки запросов на естественном языке, Qwen VLM для распознавания текста, определения объектов на изображениях и описания сцены, Melo TTS и Whisper для распознавания речи и формирования транскрипции, MediaPipe для распознавания управляющих жестов и отслеживания движения рук, YOLO-X для отслеживания движения людей, машин и объектов перед камерой, PoseNet для определения позы человека.

| ||

|

Обсуждение (71 +15) |

Тип: К сведению |

| ||

| · | 09.03 | Энтузиасты создали прототип открытого сервера для мессенджера MAX (141 +28) |

|

Сообщество энтузиастов написало собственную реализацию сервера для проприетарных мессенджеров MAX и ТамТам. Протокол взаимодействия с сервером воссоздан через проведение обратного инжиниринга. Проект преподносится как эмулятор сервера, который может использоваться для замены официального сервера после модификации клиентского ПО. Поддерживаются любые клиенты, совместимые с официальным сервером api.oneme.ru или api.tamtam.chat. Код написан на языке Python и открыт под лицензией BSD. В качестве СУБД для хранения сообщений могут использоваться MariaDB, MySQL или SQLite.

| ||

| · | 09.03 | Динамика изменения кодовой базы проекта Python (36 +8) |

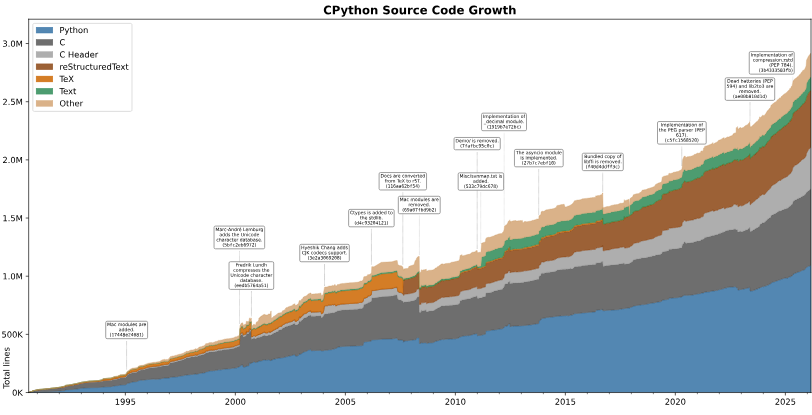

Разработчики языка программирования Python визуализировали изменение кодовой базы интерпретатора CPython в привязке к основным событиям, произошедшим за 36 лет существования проекта. За последние 10 лет объём кода на языках Python и Си в CPython практически удвоился. Для подсчёта числа строк кода использовалась утилита cloc.

| ||

|

Обсуждение (36 +8) |

Тип: К сведению |

| ||

| · | 09.03 | Выпуск программы для перекодирования видео HandBrake 1.11.0 (38 +19) |

|

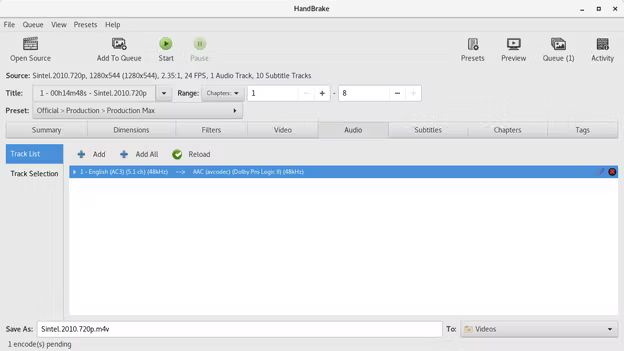

Опубликован релиз HandBrake 1.11.0, инструмента для многопоточного перекодирования видеофайлов из одного формата в другой. Программа доступна как в варианте, работающем в режиме командной строки, так и в виде GUI-интерфейса. Код проекта написан на языках Си (использует библиотеку GTK4 в Linux и .NET Desktop Runtime в Windows) и распространяется под лицензией GPL. Бинарные сборки подготовлены для Linux (Flatpak), macOS и Windows.

Программа может перекодировать видео с BluRay/DVD-дисков, копий каталогов VIDEO_TS и любых файлов, формат которых поддерживается библиотеками libavformat и libavcodec из состава FFmpeg. На выходе могут быть сформированы файлы в таких контейнерах, как WebM, MP4 и MKV, для кодирования видео могут быть применены кодеки AV1, H.266, H.265, H.264, MPEG-2, VP8, VP9 и Theora, для звука - AAC, MP3, AC-3, Flac, Vorbis и Opus. Из дополнительных функций присутствуют: калькулятор битрейта, предпросмотр в процессе кодирования, изменение размера и масштабирование картинки, интегратор субтитров, широкий набор профилей конвертации для заданных типов мобильных устройств.

| ||

|

Обсуждение (38 +19) |

Тип: Программы |

| ||

| · | 09.03 | Выпуск uutils 0.7, варианта GNU Coreutils на языке Rust (69 +6) |

|

Опубликован выпуск проекта uutils coreutils 0.7.0 (Rust Coreutils), развивающего аналог пакета GNU Coreutils, написанный на языке Rust. В состав coreutils входит более ста утилит, включая sort, cat, chmod, chown, chroot, cp, date, dd, echo, hostname, id, ln и ls. Целью проекта является создание кроссплатформенной альтернативной реализации Coreutils, среди прочего способной работать на платформах Windows, Redox и Fuchsia.

Rust Coreutils задействован по умолчанию в выпуске Ubuntu 25.10 и применяется в дистрибутивах AerynOS (Serpent OS) и Apertis (развивается компанией Collabora). В отличие от GNU Coreutils реализация на Rust распространяется под пермиссивной лицензией MIT, вместо копилефт-лицензии GPL. Дополнительно той же командой разработчиков развиваются написанные на Rust аналоги наборов утилит util-linux, diffutils, findutils, procps и acl, а также программ sed и login. В новой версии Rust Coreutils:

| ||

|

Обсуждение (69 +6) |

Тип: Программы |

| ||

| · | 08.03 | Новая версия музыкального проигрывателя DeaDBeeF 1.10.1 (242 –12) |

|

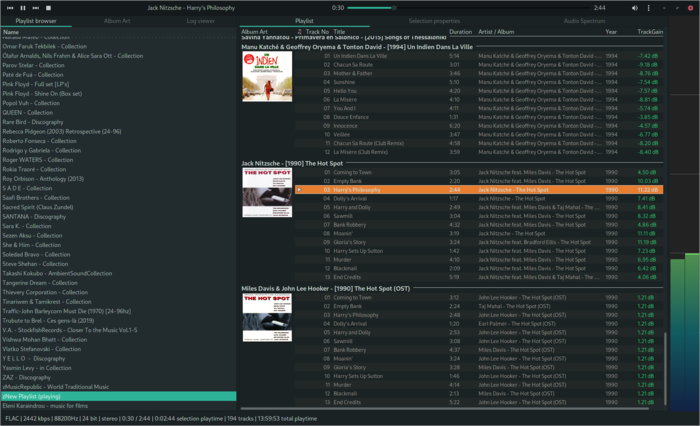

После почти года разработки представлен релиз музыкального плеера DeaDBeeF 1.10.1. Плеер написан на языке Си и может работать с минимальным набором зависимостей. Код распространяется под лицензией Zlib. Интерфейс построен с использованием библиотеки GTK, поддерживает вкладки и может расширяться через виджеты и плагины.

Среди возможностей: автоматическое перекодирование кодировки текста в тегах, эквалайзер, поддержка cue-файлов, возможность управления через командную строку или из системного лотка, загрузка и отображение обложек, встроенный редактор тегов, гибкие возможности в отображении нужных полей в списках композиций, поддержка потокового интернет-радио, режим воспроизведения без пауз, наличие плагина для перекодирования звуковых файлов. Основные изменения:

| ||

|

Обсуждение (242 –12) |

Тип: Программы |

| ||

| · | 08.03 | Выпуск системы потокового видеовещания OBS Studio 32.1 (26 +20) |

|

Опубликован выпуск OBS Studio 32.1, пакета для потокового вещания, композитинга и записи видео. Код написан на языках C/C++ и распространяется под лицензией GPLv2. Сборки сформированы для Linux (flatpak), Windows и macOS.

Целью разработки OBS Studio было создание переносимого варианта приложения Open Broadcaster Software (OBS Classic), не привязанного к платформе Windows, поддерживающего OpenGL и расширяемого через плагины. Отличием также является использование модульной архитектуры, подразумевающей разделение интерфейса и ядра программы. Поддерживается перекодирование исходных потоков, захват видео во время игр и стриминг в PeerTube, Twitch, Facebook Gaming, YouTube, DailyMotion и другие сервисы. Для обеспечения высокой производительности возможно использование механизмов аппаратного ускорения (например, NVENC, Intel QSV, Apple Video Toolbox и VAAPI). Предоставляется поддержка композитинга с построением сцены на основе произвольных видеопотоков, данных с web-камер, карт захвата видео, изображений, текста, содержимого окон приложений или всего экрана. В процессе вещания допускается переключение между несколькими предопределёнными вариантами сцен (например, для переключения представлений с акцентом на содержимое экрана и изображение с web-камеры). Программа также предоставляет инструменты для микширования звука, фильтрации при помощи VST-плагинов, выравнивая громкости и подавления шумов. Ключевые изменения:

| ||

|

Обсуждение (26 +20) |

Тип: Программы |

| ||

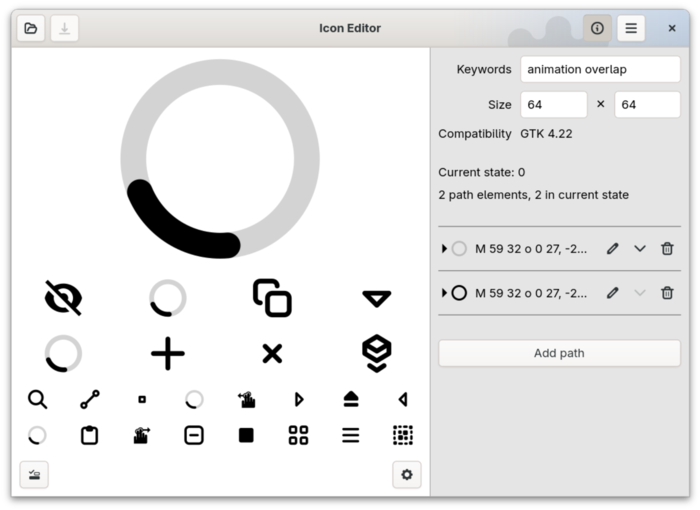

| · | 08.03 | Доступен графический тулкит GTK 4.22 со встроенным движком отрисовки SVG (51 +4) |

|

После шести месяцев разработки опубликован релиз многоплатформенного тулкита для создания графического интерфейса пользователя - GTK 4.22. GTK 4 развивается в рамках процесса разработки, который пытается предоставить разработчикам приложений стабильный и поддерживаемый в течение нескольких лет API, который можно использовать не опасаясь, что каждые полгода придётся переделывать приложения из-за изменения API в очередной ветке GTK.

Среди заметных улучшений в GTK 4.22:

| ||

|

Обсуждение (51 +4) |

Тип: Программы |

| ||

| · | 08.03 | Продемонстрировано превращение Sony PlayStation 5 в игровой ПК с Linux (125 +66) |

|

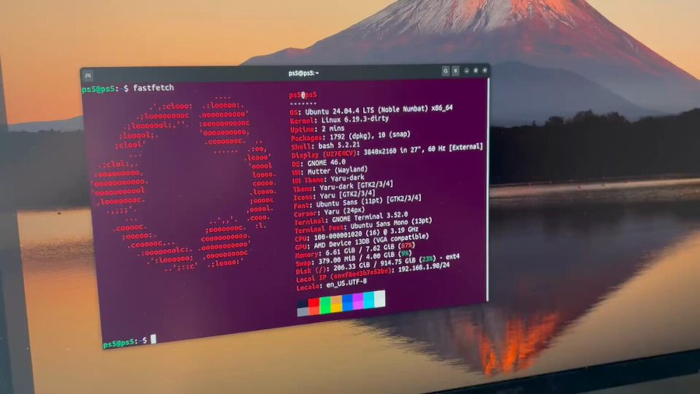

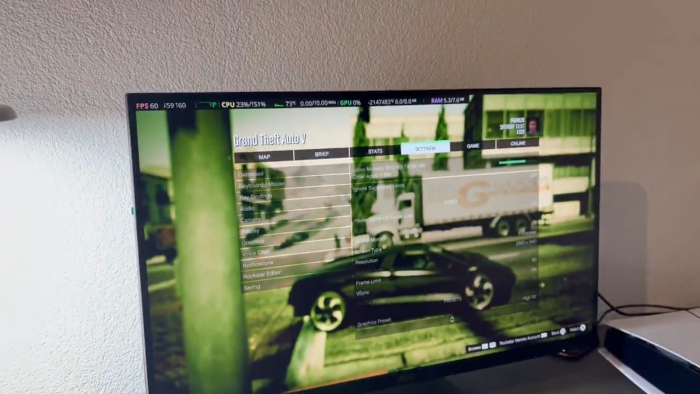

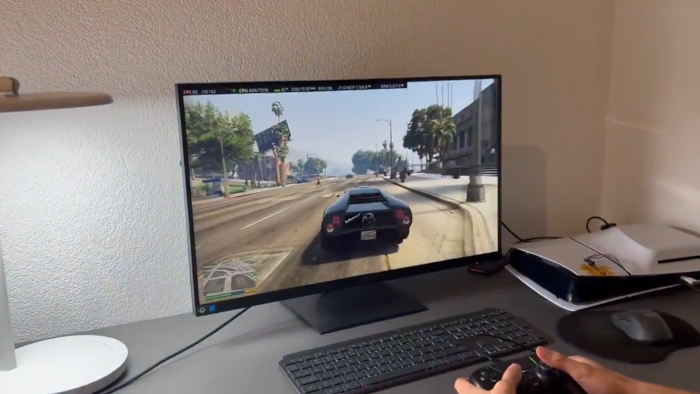

Энди Нгуен (Andy Nguyen), исследователь безопасности, работающий в Google, объявил о портировании Linux для Sony PlayStation 5 и продемонстрировал превращение данной игровой консоли в полноценный игровой ПК с Ubuntu 24.04.4, способный выполнять Steam и запускать современные 3D-игры. Производительности подготовленного Linuх-окружения оказалось достаточно для запуска игры GTA5 с включённой трассировкой лучей (режим "High RT") при разрешении 1440p и частоте обновления 60 кадров в секунду.

В подготовленной системе на базе ядра Linux 6.19 полностью работает звук и видео с качеством 4K через HDMI, а также поддерживаются все USB-порты. Рабочая конфигурация запущена с выставлением для CPU частоты 3.2 GHz, а для GPU - 2.0 GHz. Отмечается, что частота может быть дополнительно разогнана до 3.5 GHz для CPU и 2.23 Ghz для GPU, но в этом случае игровая консоль PS5 Slim быстро перегревалась. Для обхода верификации загрузчика и загрузки Linux-дистрибутива вместо штатной прошивки задействован эксплоит Byepervisor, работающий только со старыми версиями прошивок (1.xx-2xx) и эксплуатирующий две уязвимости в гипервизоре. Для поддержки GPU AMD, специфичного для PlayStation 5, подготовлен патч для Mesa, который предложен для включения в основной состав Mesa. В Sony Playstation 5 используется APU AMD со встроенным сопроцессором PSP (Platform Security Processor), обеспечивающим управление ключами. На первой стадии загрузки запускается доступный только на чтение код из BootROM, использующий корневые ключи для верификации загрузчика по цифровой подписи, жёстко прошитые на этапе производства чипа. Если верификация прошла успешно, на второй стадии запускается загрузчик (Bootloader), который отвечает за запуск и верификацию ядра ОС или гипервизора. При использовании эксплоита Byepervisor вмешательство в работу для запуска Linux производится на стадии гипервизора. На первом этапе для запуска собственных исполняемых файлов в формате ELF на уровне основной прошивки применяется эксплоит UMTX, эксплуатирующий WebKit при обработке web-контента, или эксплоит, эксплуатирующий уязвимость в обработчике BD-J при вставке специально оформленного диска Blu-ray. На втором этапе через загрузчик запускается эксплоит byepervisor.elf, переводящий систему в состояние восстановления прошивки.

| ||

|

Обсуждение (125 +66) |

Тип: К сведению |

| ||

| Следующая страница (раньше) >> | ||