| · | 31.01.2026 | Опубликован scx_horoscope, астрологический планировщик задач для ядра Linux (31 +19) |

|

Лукас Дзампьери (Lucas Zampieri) из компании Red Hat опубликовал шуточный планировщик задач scx_horoscope, распределяющий ресурсы CPU на основе астрологических принципов, принимая во внимание знаки зодиака и положения планет в текущий момент. Проект развивается в образовательных и развлекательных целях. Ключевым назначением scx_horoscope называется обучение и демонстрация использования механизма "sched_ext" (SCX), позволяющего использовать eBPF для создания планировщиков CPU.

Планировщик полностью работоспособен и достаточно стабилен, но не рекомендуется для рабочего применения, так как действительно учитывает при вычислении приоритета процессов ретроградное движение планет и фазы Луны. Для точного определения позиции планет задействован пакет astro. Задачи классифицируются с учётом знаков зодиака и привязки к небесным телам, например, солнце связывается с критически важными процессами (PID 1, init), луна с интерактивными задачами (редакторы, командные оболочки, эмуляторы терминала), меркурий с сетевыми задачами и вводом/выводом, венера с десктоп-задачами, марс с высоконагруженными приложениями (компиляторы, кодировщики видео), юпитер с активно потребляющими память процессами (СУБД, браузеры), сатурн с системными фоновыми процессами и потоками ядра. При негативных с точки зрения астрологии факторов влияния положения планет, вычисленного на текущий день, применяется снижение приоритета на 50% для связанного с планетой класса задач. Например, при ретроградном меркурии снижается приоритет для сетевых и интерактивных задач, при ретроградном марсе - ресурсоёмких задач, а при ретроградной венере - десктоп-задач. На приоритет также влияет текущая фаза луны - в полнолуние интерактивные задачи получают в 1.4 раза больше времени. Огненные и воздушные знаки зодиака повышают приоритет потребляющих CPU задач в 1.5 раза, но снижают приоритет интенсивно расходующих память задач в 0.7 раза. Водные знаки уменьшают приоритет CPU-задач в 0.6 раз, но повышают приоритет расходующих память задач в 1.3 раза. Из планов на будущее отмечается создание натальной карты процессов на основе времени их создания, прогнозирование времени завершения процессов по гороскопу и учёт астрологической совместимости при привязке процессов к ядрами CPU.

| ||

|

Обсуждение (31 +19) |

Тип: К сведению |

| ||

| · | 30.01.2026 | Выпуск консольного web-браузера Chawan 0.3.3 (129 +24) |

|

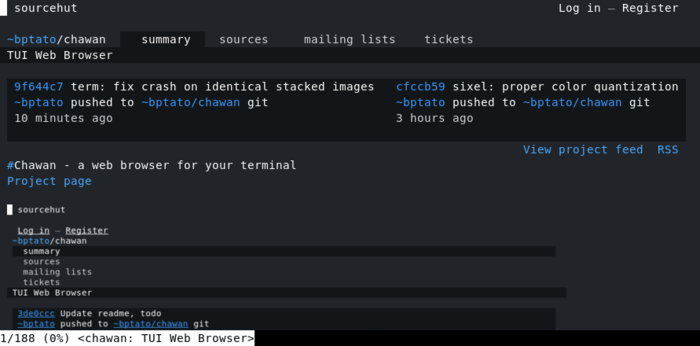

Опубликован выпуск консольного web-браузера Chawan 0.3.3, использующего собственный компактный движок с поддержкой CSS и JavaScript. Среди целей проекта заявлена реализация поддержки современных web-стандартов, сохраняя при этом самодостаточность, простоту и расширяемость. Код Chawan написан на языке Nim и распространяется как общественное достояние. Поддерживается работа в Linux, BSD-системах, Haiku и macOS.

Основные возможности:

| ||

|

Обсуждение (129 +24) |

Тип: Программы |

| ||

| · | 30.01.2026 | Создан альянс для развития унифицированных компонентов игровых Linux-дистрибутивов (86 +30) ↻ |

|

Разработчики восьми дистрибутивов Linux, специализирующихся на предоставлении окружений для запуска компьютерных игр, сформировали рабочую группу Open Gaming Collective (OGC) для совместной разработки унифицированного набора компонентов и продвижения подготовленных изменений в основной состав проектов, образующих открытый игровой стек. К инициативе присоединились дистрибутивы Universal Blue (Bazzite), Nobara, ChimeraOS, Playtron, Fyra Labs, PikaOS, ShadowBlip и ASUS Linux.

Предполагается, что совместная работа над дублирующимися в разных дистрибутивах задачами позволит высвободить время и сфокусировать внимание на развитии специфичной для каждого дистрибутива функциональности. При создании патчей к существующим пакетам участники по возможности будут добиваться принятия подготовленных изменений в основные проекты (upstream), вместо поддержания отдельных наборов патчей, привязанных к поставляемым в дистрибутивах пакетам. В настоящее время в OGC запущено два проекта - пакет с Linux-ядром OGC Kernel, сфокусированным на оптимальную производительность и эффективность при выполнении игровых приложений, и форк развиваемого компанией Valve композитного сервера Gamescope, включающий поддержку дополнительного оборудования. В составе OGC также планируют совместно развивать фоновый процесс InputPlumber для обработки событий с разных устройств ввода и патчи к различным пакетам компании Valve, используемым в SteamOS. Дистрибутив Bazzite, основанный на технологиях Fedora Silverblue и оптимизированный для запуска игр, принял решение перейти на использование ядра OGC Kernel, заменить HHD (HandHeld Daemon) на InputPlumber, интегрировать в Steam UI поддержку управления RGB-подсветкой и кулерами, и начать тестирование применения Faugus Launcher в качестве потенциальной замены платформы Lutris. Дополнение: Основатель дистрибутива CachyOS пояснил, что его проект отказался от предложения присоединиться к альянсу OGC так как разработчики не увидели выгоды для дистрибутива от такого сотрудничества, не хотят связываться с проектом Playtron и опасаются, что инициатива может превратиться в "бюрократическую ловушку". С точки зрения CachyOS образование альянса выглядело как поспешная попытка дистрибутива Bazzite найти сопровождающих пакет с ядром после отстранения текущего мэйнтейнера и решить возникшие технические проблемы чужими силами.

| ||

|

Обсуждение (86 +30) ↻ |

Тип: К сведению |

| ||

| · | 29.01.2026 | Выпуск системы проектирования печатных плат LibrePCB 2.0 (100 +26) |

|

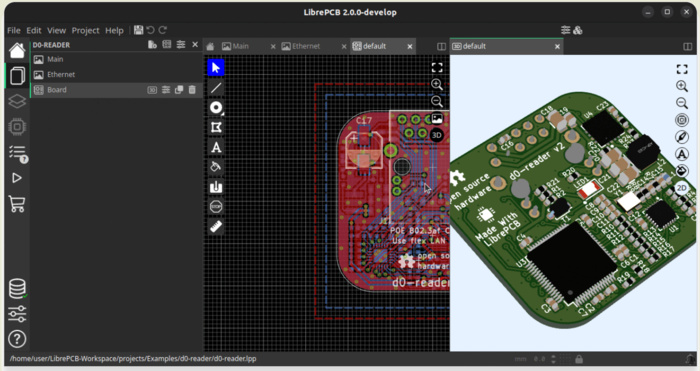

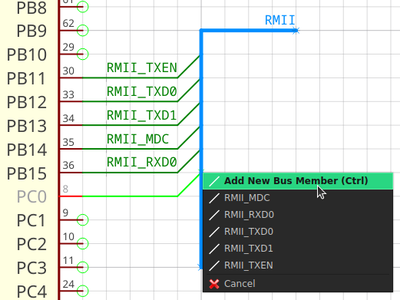

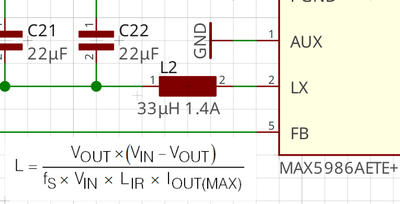

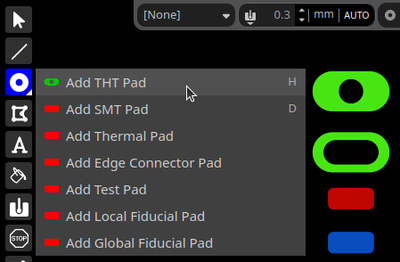

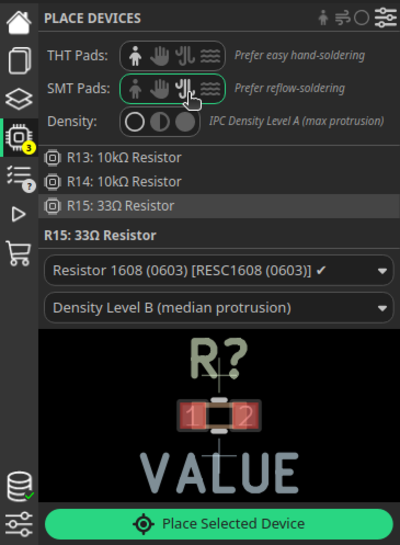

Представлен выпуск свободного пакета для автоматизации проектирования печатных плат LibrePCB 2.0.0. LibrePCB позиционируется как интуитивно понятный пакет для быстрой разработки плат, который отстаёт по функциональности от KiCad, но гораздо проще в работе и при этом учитывает потребности не только начинающих, но и профессиональных инженеров. Программа поставляется в сборках для Linux (Flatpak, Snap, AppImage), FreeBSD, macOS и Windows. Код проекта написан на языке C++ и распространяется под лицензией GPLv3.

Из особенностей отмечается интеграция в одном пакете редактора схем и средств управления проектом; простой кросс-платформенный графический интерфейс на базе Qt; применение концепции "умной" библиотеки элементов; использование доступных для ручного разбора форматов библиотеки элементов и проектов; режим Multi-PCB для параллельной разработки разных вариантов плат на базе одной схемы; автоматическая синхронизация списка электрических соединений (netlist) между схемой и раскладкой платы. Программа оснащена многоязычным интерфейсом с поддержкой русского (охват перевода 82%) и украинского языков (охват перевода 72%), предоставляющим возможность наименований элементов на разных языках. LibrePCB включает в себя интерфейс для управления проектом; редактор электронных схем; редактор многослойных печатных плат; сервис для генерации данных для начала производства; утилиту командной строки librepcb-cli для автоматизации типовых работ (например, проверки и экспорта данных); библиотеку электронных компонентов с навигацией по древовидному категоризованному списку. Имеется интерфейс для подключения различных существующих библиотек элементов, которые могут добавляться как в форме архивов, так и через интеграцию с репозиториями. Поддерживается импорт файлов DXF и экспорт в форматах PDF, SVG и CSV BOM, pick&place X3/CSV, Gerber/Excellon и STEP. Основные новшества:

| ||

|

Обсуждение (100 +26) |

Тип: Программы |

| ||

| · | 29.01.2026 | Линус Торвальдс принял план передачи управления репозиторием ядра Linux в непредвиденных ситуациях (248 +27) |

|

Линус Торвальдс принял в состав ядра Linux изменение, регламентирующее действия сообщества в случае, если с ним и доверенными лицами что-то случится и они не смогут принимать изменения в первичный репозиторий "torvalds/linux.git". План подготовлен Дэном Вильямсом (Dan Williams) из компании Intel, сопровождающим 9 подсистем в ядре Linux и занимающим пост председателя Технического комитета Linux Foundation. В качестве основы использованы результаты обсуждения слабых мест процесса разработки ядра, проведённого в декабре на конференции "Maintainers Summit 2025".

Несмотря на распределённый характер разработки ядра, при котором более 100 мэйнтейнеров работают над изменениями в своих репозиториях, финальные изменения для основной ветки ядра продвигаются через централизованный репозиторий Линуса (torvalds/linux.git). Помимо Линуса право вносить изменения в главный репозиторий имеют несколько доверенных лиц, поэтому фактически репозиторий torvalds/linux.git не является единой точкой отказа. В 2018 году у проекта был опыт подготовки выпуска ядра 4.18 не Линусом Торвальдсом, а Грегом Кроа-Хартманом, после того как Линус на время отстранился от разработки для переосмысления своей роли в сообществе и развития навыков понимания эмоций людей и действий в конфликтных ситуациях. Предполагается, что когда Линус решит уйти на пенсию, он плавно передаст свои дела преемнику. При этом до сих пор у сообщества не было чёткого плана действий в случае непредвиденных ситуаций, когда сопровождающие главный репозиторий не смогут или откажутся продолжать выполнение своей работы и передать доступ другим участникам. В соответствии с принятым планом, при возникновении подобных ситуаций организатором оперативного переключения процесса разработки на новый репозиторий и избрания главного мэйнтейнера назначается ответственный за проведение последнего саммита мэйнтейнеров ядра Linux или, если это невозможно, председатель Технического совета (Technical Advisory Board) организации Linux Foundation. В случае инцидента план предписывает в течение 72 часов организовать собрание мэйнтейнеров, принимавших участие в последнем саммите мэйнтейнеров ядра Linux. Если саммит не проводится последние 15 месяцев состав участников собрания определит Технический совет Linux Foundation. На собрании будут рассмотрены варианты дальнейшего управления первичным репозиторием и коллективно приняты необходимые решения, например, избран новый "великодушный диктатор" или учреждён совет мэйнтейнеров.

| ||

|

Обсуждение (248 +27) |

Тип: К сведению |

| ||

| · | 28.01.2026 | Доступен мультимедийный фреймворк GStreamer 1.28.0 (49 +7) |

|

После почти года разработки представлен релиз GStreamer 1.28, кроссплатформенного набора компонентов для создания широкого спектра мультимедиа приложений, от медиаплееров и конвертеров аудио/видео файлов, до VoIP-приложений и систем потокового вещания. Код GStreamer распространяется под лицензией LGPLv2.1. Отдельно развиваются обновления плагинов gst-plugins-base, gst-plugins-good, gst-plugins-bad, gst-plugins-ugly, а также обвязка gst-libav и сервер потокового вещания gst-rtsp-server. На уровне API и ABI новый выпуск обратно совместим с веткой 1.0. Бинарные сборки в скором времени будут подготовлены для Android, iOS, macOS и Windows (в Linux рекомендуется использовать пакеты из дистрибутива).

Ключевые улучшения GStreamer 1.28:

| ||

|

Обсуждение (49 +7) |

Тип: Программы |

| ||

| · | 28.01.2026 | OIN 2.0 - инициатива защиты открытого ПО от патентных претензий, охватывающая 5181 пакет (35 +14) |

|

Организация Open Invention Network (OIN), ставящая перед собой цель защиты экосистемы Linux и открытого ПО от патентных претензий, представила программу OIN 2.0 и расширила список пакетов, на которые распространяется соглашение о невыдвижении патентных претензий и предоставлении возможности безвозмездного использования некоторых запатентованных технологий.

Список компонентов дистрибутивов, подпадающих под определение системы Linux ("Linux System"), на которую распространяется соглашение между участниками OIN 2.0, расширен на 561 пакет. Из внесённых в список новых пакетов можно выделить AOSP 15, Eclipse Che, Eclipse GlassFish, Eclipse Theia, Grafana, Kea DHCP, Percona Server, Zabbix, bird, borgbackup, distrobox, erlangm, libxml++, ntfs-3g, openWRT, opendaylight, openharmony, opentofu, pcre3, PowerDNS, pure-ftpd, sudo-rs, transmission, vtun, wireguard-tools, xz-utils, а также многие библиотеки на языках Go, Python и Rust. Определение системы Linux теперь охватывает 5181 пакет для OIN 2.0 и 4530 пакетов для ранее действующей инициативы OIN. Из значительных открытых проектов, на которые действует патентное соглашение, можно отметить ядро Linux, платформу AGL (Automotive Grade Linux), Android, KVM, Git, nginx, CMake, PHP, Python, Ruby, Go, QEMU, Kubernetes, KVM, Lua, LLVM, OpenJDK, WebKit, KDE, GNOME, QEMU, Firefox, LibreOffice, OpenStack, Qt, systemd, X.Org, Wayland, PostgreSQL и MySQL. Отличие программы OIN 2.0 в переходе к многоуровневой модели денежных взносов, которая позволит совместно финансировать миссию по защите экосистемы Open Source от патентных рисков. Основная идея OIN 2.0 в предоставлении компаниям, получающим выгоду от использования открытого ПО, возможности участвовать в общем деле патентной защиты. Размер взноса зависит от дохода компании - крупные предприятия будут вносить больший вклад, чем средние компании, а небольшие организации и частные лица смогут получить доступ к патентной защите бесплатно. Полученные от участников OIN 2.0 средства позволят предоставлять актуальную патентную защиту по мере роста экосистемы, привлекать новых участников, отслеживать патентные угрозы для открытых проектов и защищать представителей сообщества, которым предъявлены патентные претензии. Старая программа защиты OIN продолжает действовать, но она распространяется только на прошлую редакцию списка пакетов и не охватывает новые пакеты, представленные в новом расширенном списке. Для получения расширенной защиты, охватывающей пакеты из 13 списка изменений и будущие обновления, необходимо присоединиться к OIN 2.0, подписав новое лицензионное соглашение. Участники OIN обязуются не выдвигать патентные претензии и безвозмездно разрешают использовать запатентованные технологии в проектах, связанных с экосистемой Linux. В число участников OIN входит более 4000 компаний, сообществ и организаций, подписавших лицензионное соглашение о совместном использовании патентов. К инициативе OIN 2.0 присоединилось более 100 компаний, включая Alibaba, Amazon, Ant Group, Canon, Canonical, Fujitsu, Google, IBM, Red Hat, Meta, Microsoft, NEC, Nissan, Olympus, OVHcloud, Philips, Sony, SUSE, TD Bank Group, Toshiba, Toyota и Yokogawa Electric. Подписавшие соглашение компании получают доступ к имеющимся в руках OIN патентам в обмен на обязательство не предъявлять судебных претензий за использование технологий, применяемых в экосистеме Linux. Среди прочего, в рамках присоединения к OIN компания Microsoft передала участникам OIN право на использование более 60 тысяч своих патентов, обязавшись не использовать их против Linux и открытого ПО. Патентный пул OIN включает более 1300 патентов. В том числе в руках OIN находится группа патентов, в которых фигурируют одни из первых упоминаний технологий создания динамического web-контента, которые предвосхитили появление таких систем как ASP от Microsoft, JSP от Sun/Oracle и PHP. Другим существенным вкладом является приобретение в 2009 году 22 патентов Microsoft, которые до этого были проданы консорциуму AST как патенты, затрагивающие "open source" продукты. Все участники OIN имеют возможность использовать данные патенты безвозмездно. Действенность соглашения OIN была подтверждена решением Министерства юстиции США, потребовавшим учесть интересы OIN в условиях сделки о продаже патентов Novell.

| ||

|

Обсуждение (35 +14) |

Тип: К сведению |

| ||

| · | 27.01.2026 | Создатель systemd и мэйнтейнер VFS ушли из Microsoft и основали компанию Amutable (172 +27) |

|

Леннарт Поттеринг, Кристиан Браунер и Крис Кюль, до последнего времени работавшие в Microsoft, объявили о создании компании Amutable. Компания зарегистрирована в Германии и в качестве своей миссии упоминает обеспечение криптографически верифицируемой целостности Linux-систем. Детали планируют озвучить на конференции FOSDEM. Пока упоминается только, что развиваемые компанией технологии связаны с верифицированной загрузкой Linux, обеспечением целостности процесса сборки и сохранением заслуживающего доверия состояния во время работы.

Руководителем компании (CEO) назначен Крис Кюль (Chris Kühl), основатель поглощённой Microsoft компании Kinvolk, развивавшей дистрибутив Flatcar Container Linux (форк CoreOS Container Linux) и открытые cloud-native решения для Kubernetes. Техническим директором стал Кристиан Браунер (Christian Brauner), мэйнтейнер подсистемы VFS в ядре Linux, один из мэйнтейнеров проектов LXC, Incus (форк LXD) и glibc, участник разработки systemd. Пост главного инженера (Chief Engineer) занял Леннарт Поттеринг (Lennart Poettering), создавший такие проекты, как Avahi (реализация протокола ZeroConf), звуковой сервер PulseAudio и системный менеджер systemd. В новую компанию также перешли 7 инженеров, участвующих в таких открытых проектах, как systemd, ядро Linux, Kubernetes, runc, LXC, Incus и containerd, а также имеющих опыт сборки как традиционных дистрибутивов (Debian, Fedora/CentOS, SUSE, Ubuntu), так и атомарно обновляемых систем (Flatcar Container Linux, ParticleOS, Ubuntu Core).

| ||

|

Обсуждение (172 +27) |

Тип: К сведению |

| ||

| · | 27.01.2026 | Проект Xfce анонсировал композитный сервер Xfwl4, использующий Wayland и Rust (203 +25) |

|

Команда разработчиков среды рабочего стола Xfce объявила о начале разработки нового композитного сервера Xfwl4, использующего протокол Wayland. В Xfwl4 решено не использовать кодовую базу ныне применяемого оконного менеджера xfwm4 и развивать проект с нуля на языке Rust, используя библиотеку Smithay. Проект находится на начальной стадии разработки, первый тестовый выпуск ожидается в середине 2026 года. Код Xfwl4 распространяется под лицензией GPLv3.

В Xfwl4 намерены реализовать всю имеющуюся в xfwm4 функциональность, вплоть до возможности использования существующих настроек xfconf и интерфейса конфигурации, но с учётом специфики использования Wayland вместо X11. Из расширенных функций отмечается существенная переработка логики запуска сеансов, реализация Wayland-протокола xdg-session-management и поддержка запуска X11-приложений при помощи XWayland. В качестве причины создания нового композитного сервера упоминается неудачная попытка реализации одновременной поддержки X11 и Wayland в существующей кодовой базе оконного менеджера xfwm4, который изначально был спроектирован с учётом тесной интеграции протокола X11, что затрудняло отделение общей логики управления окнами от специфики X11. Постепенное добавление поддержки Wayland в xfwm4 признано нецелесообразным из-за вероятности снижения стабильности и появления новых ошибок в процессе рефакторинга. Проще оказалось оставить xfwm4 завязанным на X11 и параллельно развивать новый композитный сервер для Wayland. В качестве причин также упоминается невозможность адаптировать некоторые концепции управления окнами X11 для Wayland и необходимость использования языка Си и библиотеки wlroots в случае продолжения развития xfwm4, несмотря на наличие лучших альтернатив. Xfwl4 решено развивать поверх библиотеки Smithay, предоставляющей реализацию почти всех официальных расширений протокола Wayland, а также протоколов wlroots и KDE. Smithay применяется в таких проектах, как Cosmic и Niri. По аналогии с wlroots библиотека Smithay предоставляет высокоуровневые абстракции, но при этом позволяет вмешиваться в работу низкоуровневых систем и адаптировать под свои потребности методы вывода графики, работу с устройствами ввода, поведение Wayland-протоколов и обработку задач, связанных с построением рабочего стола. Язык Rust выбран, как затрудняющий совершение ошибок при работе с памятью и снижающий вероятность проблем, приводящих к аварийному завершению работы.

| ||

|

Обсуждение (203 +25) |

Тип: Программы |

Интересно

| ||

| · | 27.01.2026 | Выпуск открытого игрового движка Godot 4.6 (84 +19) |

|

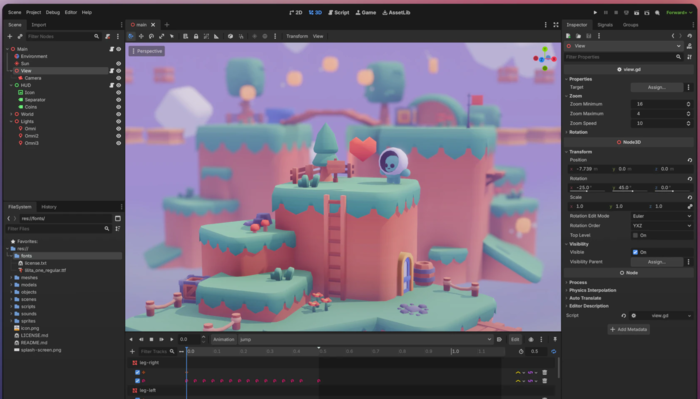

Представлен релиз свободного игрового движка Godot 4.6, подходящего для создания 2D- и 3D-игр. Движок поддерживает простой для изучения язык задания игровой логики, графическую среду для проектирования игр, систему развёртывания игр в один клик, возможности анимации и симуляции физических процессов, встроенный отладчик и систему выявления узких мест в производительности. Код игрового движка, среды проектирования игр и сопутствующих средств разработки (физический движок, звуковой сервер, бэкенды 2D/3D рендеринга и т.п.) распространяется под лицензией MIT.

Исходные тексты движка были открыты в 2014 году студией OKAM, после десяти лет развития проприетарного продукта профессионального уровня, который использовался для создания и публикации многих игр для PC, игровых консолей и мобильных устройств. Движком поддерживаются все популярные стационарные и мобильные платформы (Linux, Windows, macOS, Wii, Nintendo 3DS, PlayStation 3, PS Vita, Android, iOS, BBX), а также разработка игр для Web. Готовые для запуска бинарные сборки сформированы для Linux, Android, Windows и macOS. Основные изменения в Godot 4.6 (1, 2, 3):

Дополнительно можно отметить продолжение разработки проекта Redot, развивающего форк Godot, созданный в ответ на жёсткую политику модерации в официальных каналах общения и непринятия разработчиками Godot суждений, расходящихся с их взглядами. Основатели Redot были намерены построить инклюзивное сообщество, в котором принимаются любые личные убеждения разработчиков, не приемлема политизация процесса разработки и основное внимание сосредоточено только на создании игр. Несколько дней назад опубликован кандидат в релизы Redot 26.1, в который перенесены многие улучшения из Godot 4.6.

| ||

|

Обсуждение (84 +19) |

Тип: Программы |

| ||

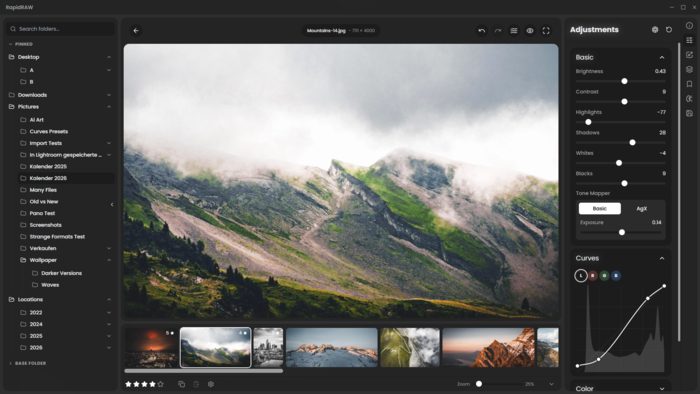

| · | 26.01.2026 | Выпуск редактора RAW-изображений RapidRAW 1.4.9 (57 +12) |

|

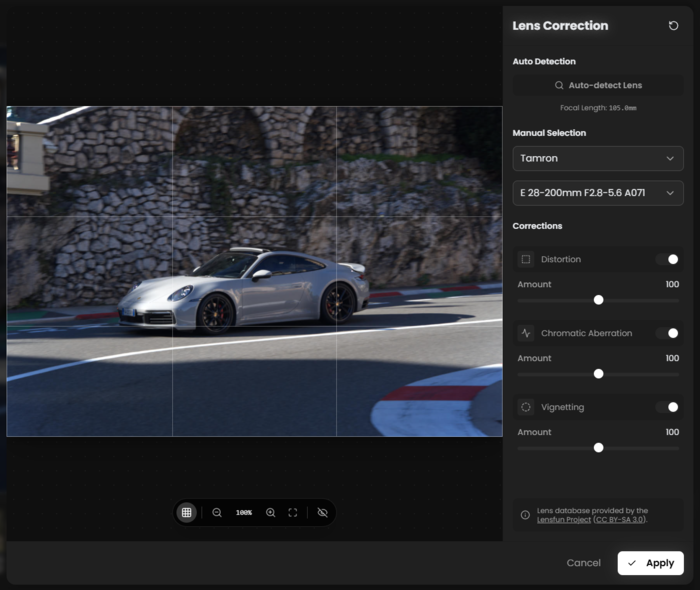

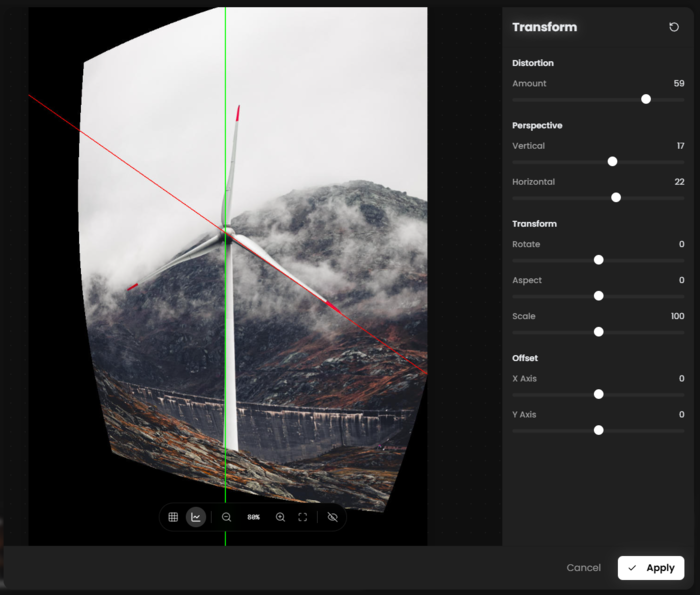

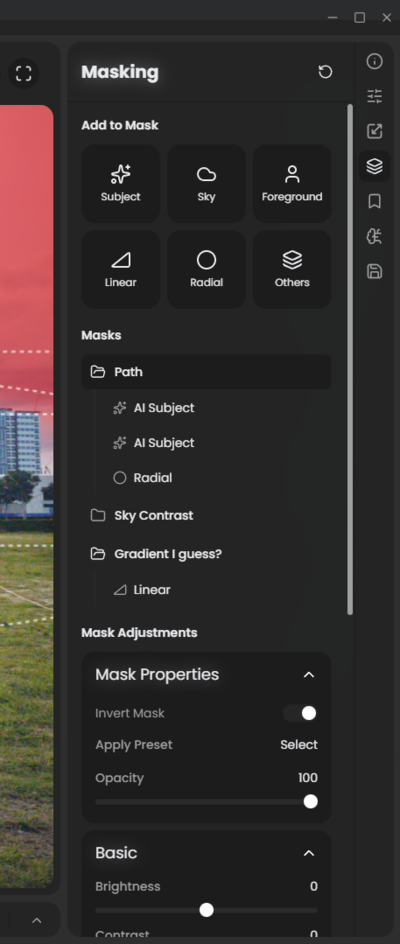

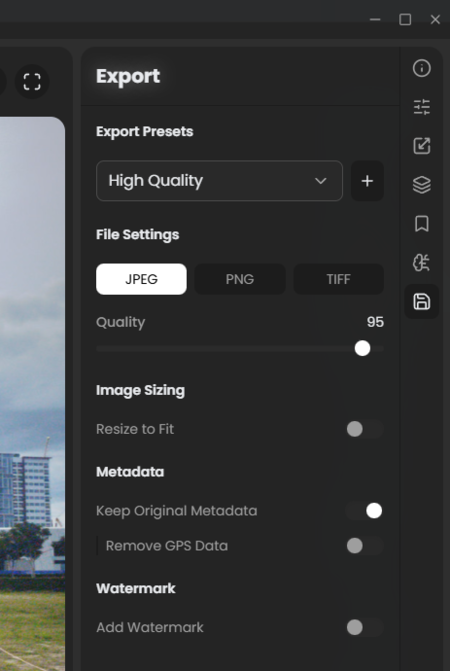

Опубликован выпуск RapidRAW 1.4.9, свободного редактора для проявки RAW-изображений, позиционируемого как легковесная альтернатива Adobe Lightroom. Приложение ориентировано на быструю отбраковку больших серий снимков и недеструктивное редактирование. Код проекта написан на языках Rust и TypeScript (с использованием фреймворка Tauri), интерфейс построен на React. Исходные тексты распространяются под лицензией AGPLv3. Готовые сборки доступны для Linux (Flatpak, AppImage, DEB, RPM), Windows и macOS.

Ключевые изменения в новой версии:

| ||

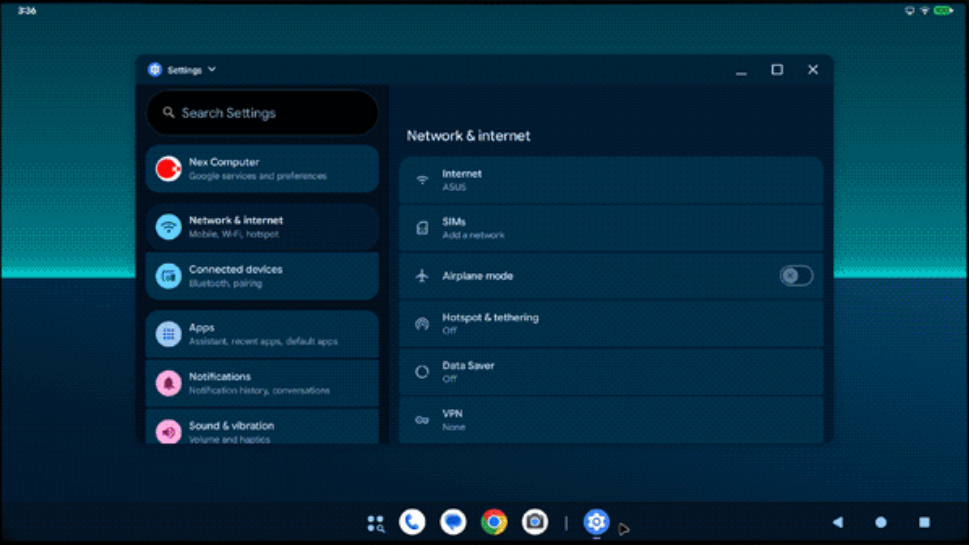

| · | 26.01.2026 | Представлен смартфон NexPhone, совмещающий Android, Debian и Windows (164 +29) |

Компания Nex Computer, в прошлом развивавшая dock-станцию NexDock для превращения Android-смартфона в ноутбук, анонсировала смартфон NexPhone. Компания вынашивала идею создания данного устройства с 2012 года и смогла реализовать проект только спустя 14 лет. В новом устройстве попытались совместить традиционный смартфон с переносной рабочей станцией, позволяющей получить полноценную среду рабочего стола при подключении смартфона к монитору, клавиатуре и мыши. NexPhone поставляется с платформой Android и примечателен наличием возможности запуска рабочих столов на базе Debian и Windows 11, которые доступны не только при подключении монитора, но и через штатный 6.58-дюймовый экран.

При подключении к стационарному монитору доступны три варианта интерфейса: появившийся в ветке Android 16 многооконный интерфейс для больших экранов с панелью задач в стиле ChromeOS, а также среды рабочего стола, построенные с использованием Debian GNU/Linux и Windows 11.  Графическая среда на базе Debian вызывается непосредственно из интерфейса Android как отдельное приложение, поддерживает аппаратное ускорение графики. На сайте проекта не упоминается как именно организован запуск Debian, вероятно подобная функциональность основана на проектах типа Lindroid и DebDroid или добавленной в Android 16 QPR2 возможности для запуска виртуальных машин с Linux и приложении Linux Terminal.  Windows 11 запускается в режиме двойной загрузки, что требует перезапуска устройства для перехода в среду Windows. Для отображения интерфейса Windows 11 на экране смартфона разработана специальная оболочка, а при подключении монитора выводится штатный интерфейс Windows. NexPhone поставляется в защищённом пыле- и водонепроницаемом корпусе, соответствующем степеням защиты MIL-STD-810H, IP68 и IP69K. Устройство оснащено 6.58-дюймовым экраном (1080×2403, 120Hz), 12 ГБ ОЗУ, 256GB Flash + карта microSD, восьмиядерным процессором Qualcomm QCM6490, GPU Qualcomm Adreno 643, Wi-Fi 6E, Bluetooth 5.2 LE, NFC, GPS/A-GPS, BeiDou, Galileo, GLONASS, Dual SIM, USB-C 3.1. Имеется три камеры: основная Sony IMX787 64MP (также применяется в Google Pixel 8 Pro и Pixel 9 Pro Fold), широкоугольная Samsung S5K3L6XX 13MP и селфи-камера Samsung S5K3J1SX 10MP. Аккумулятор 5000mAh Li-ion с поддержкой проводной 18W и беспроводной зарядки. Размер 173×82.6×13.1 мм, вес 256 гр. Для подключения монитора, клавиатуры, мыши и периферийных устройств в комплект входит USB-C хаб с переходником для HDMI. Также поддерживается использование беспроводных клавиатуры и мыши по Bluetooth с прямым подключением монитора через порт USB-C. В настоящее время проект находится на стадии запуска массового производства. Поступление NexPhone в продажу запланировано на третий квартал 2026 года по цене $549.

| ||

|

Обсуждение (164 +29) |

Тип: К сведению |

| ||

| · | 25.01.2026 | Представлена ФС DAXFS, похожая на ramfs и tmpfs, но работающая в обход страничного кэша (34 +15) |

|

Конг Ванг (Cong Wang), сопровождающий подсистему управления трафиком (TC, Traffic Control) в ядре Linux и развивающий проект Multikernel, представил в списке разработчиков ядра Linux новую файловую систему DAXFS. DAXFS использует для хранения данных оперативную память, работает в режиме только для чтения и напоминает по функциональности урезанные файловые системы ramfs и tmpfs. Модуль ядра с реализацией DAXFS, а также утилита mkdaxfs для создания ФС опубликованы под лицензией GPLv2. После рецензирования рассматривается возможность интеграции DAXFS в основной состав ядра.

Ключевой особенностью новой ФС является задействование подсистемы DAX (Direct Access) для работы в обход страничного кэша и прямого обращения к разделяемой физической памяти. В ramfs и tmpfs содержимое сохраняется в страничном кэше, что при использовании одной ФС в нескольких контейнерах или ядрах, запущенных при помощи технологии Multikernel, приводит к размещению нескольких копий данных в физической памяти. Наполнение ramfs и tmpfs также требует выполнения лишних операций копирования без возможности выполнить маппинг существующей области памяти. Прямой доступ к памяти в DAXFS позволяет исключить лишние операции копирования и организовать работу в обход традиционного стека ввода/вывода на базе блочных устройств и механизмов буферизации, а также избавиться от фрагментации выделения памяти при совместном использовании одной ФС в разных контейнерах и multikernel-ядрах. DAXFS работает в режиме Zero-Copy и напрямую отдаёт содержимое файлов из памяти без лишнего дублирования данных в страничном кэше и с возможностью маппинга непрерывных областей физической памяти в каждый экземпляр контейнера или ядра. Дополнительно поддерживается использование API dma-buf для использования памяти, экспортируемой GPU, FPGA/SmartNIC или CXL-устройствами. ФС работает в режиме только для чтения и инициализируется через загрузку в память предварительно подготовленного образа ФС, что упрощает реализацию, позволяет избавиться от выполнения операций выделения памяти во время работы и исключает усложнённые механизмы управления устройством. Ключевой областью использования DAXFS называется применение совместно с технологией Multikernel, позволяющей на одном физическом компьютере выполнять несколько независимых экземпляров ядра Linux, которые имеют прямой доступ к аппаратным ресурсам и могут использоваться для запуска нескольких изолированных системных окружений. DAXFS также может применяться для организации совместного доступа нескольких контейнеров или ядер к базовому системному образу, размещённому в разделяемой памяти; снижению накладных расходов при обращении к информации в памяти аппаратных ускорителей; организации обращения к памяти с нескольких хостов без сетевого ввода-вывода или к постоянной памяти, используя устройства на базе шины CXL (Compute Express Link).

| ||

|

Обсуждение (34 +15) |

Тип: Программы |

Интересно

| ||

| · | 25.01.2026 | Выпуск компилятора языка D 2.112 (138 +13) |

|

Опубликован релиз DMD 2.112, эталонного компилятора для языка D. Код компилятора распространяется под свободной лицензией BSL (Boost Software License). Поддерживаются системы Linux, Windows, macOS и FreeBSD.

Язык D использует статическую типизацию, обладает синтаксисом, схожим с C/C++, и обеспечивает производительность компилируемых языков. Язык D также заимствует некоторые возможности динамических языков, полезные для повышения эффективности разработки и обеспечения безопасности. Например, имеется поддержка: ассоциативных массивов, косвенного определения типов, автоматического управления памятью, средств параллельного программирования, шаблонов, компонентов для метапрограммирования. Опционально доступен сборщик мусора. В программах на языке D можно использовать библиотеки на языке C, а также некоторые библиотеки на C++ и Objective-C. Среди изменений в выпуске 2.112:

Дополнительно можно отметить разработку ряда интересных проектов на языке D:

| ||

| · | 24.01.2026 | Выпуск стандартных Си-библиотек Glibc 2.43 и newlib 4.6.0 (168 +21) |

|

После шести месяцев разработки опубликован релиз системной библиотеки GNU C Library 2.43 (glibc), которая полностью следует требованиям стандартов ISO C23 и POSIX.1-2024. В создании нового выпуска приняли участие 69 разработчиков.

Из реализованных в Glibc 2.43 улучшений можно отметить:

Кроме того, после года разработки проект Cygwin опубликовал выпуск стандартной Си-библиотеки newlib 4.6.0, развиваемой инженерами из компании Red Hat. Библиотека нацелена на предоставление компактной реализации стандартной Си-библиотеки (libc), пригодной для использования на встраиваемых системах c небольшим объёмом постоянного хранилища и оперативной памяти. Код проекта написан на языке Си и распространяется под лицензией LGPLv2. В новой версии newlib:

| ||

|

Обсуждение (168 +21) |

Тип: Программы |

| ||

| Следующая страница (раньше) >> | ||